integrazione ALERTS da RMM

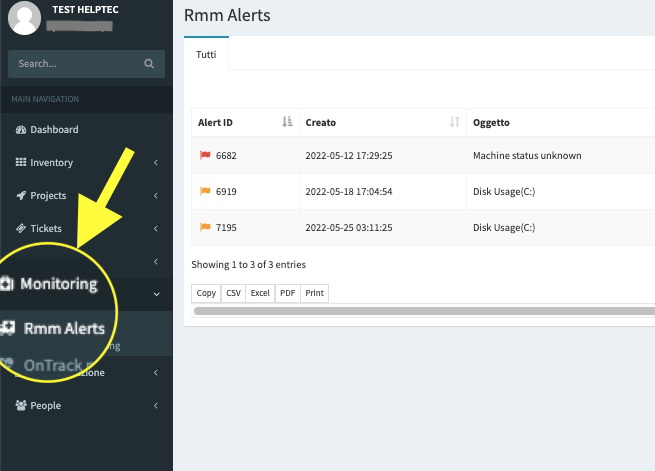

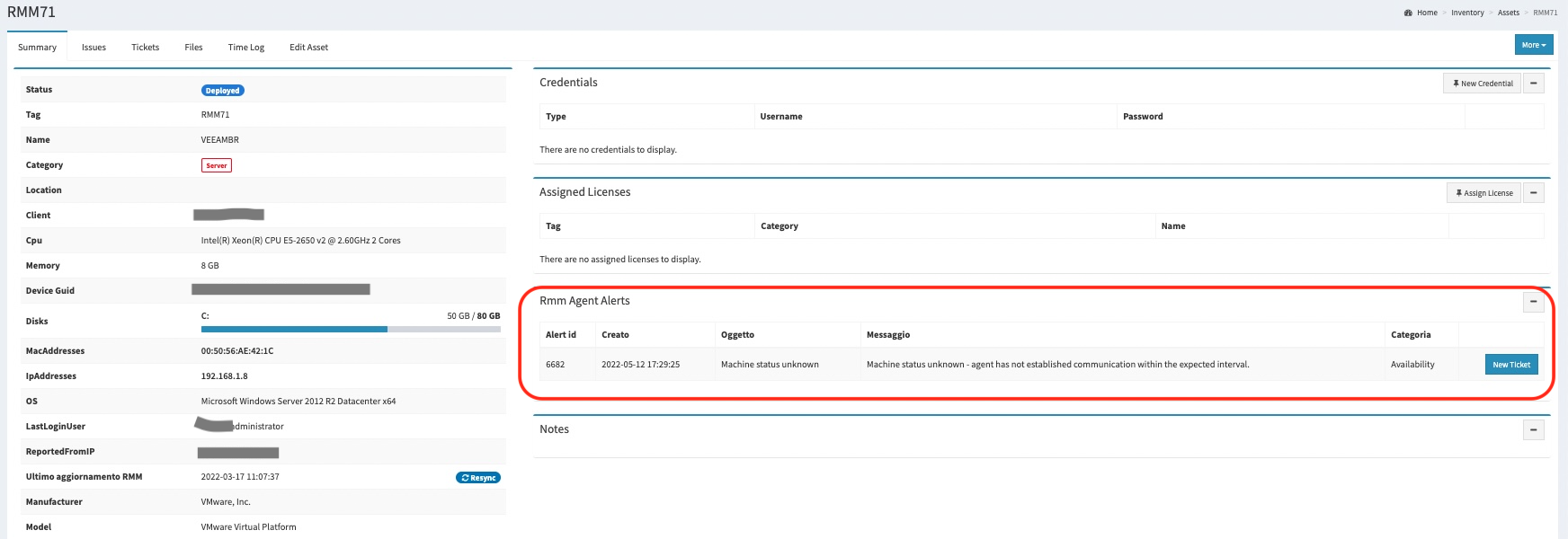

La nuova funzionalità del portale clienti si trova nella sezione menu Monitoring>Rmm Alerts;

in questa visualizzazione troverete tutti gli eventi di allerta dei DEVICE che possono pregiudicare il corretto funzionamento del dispositivo :

Performance

Critical alert for Memory Usage exceeding 99% , for a 21 minute period

Critical alert for CPU Load exceeding 99%, for a 21 minute period

Warning alert for Memory Usage exceeding 95%, for a 21 minute period

Warning alert for CPU Load exceeding 95% , for a 21 minute period

Hardware

Critical alert for Motherboard Fans (CPU, System) below 500RP/M, for a 9 minute period

Critical alert for Hard Disk Usage exceeding 96% (System Drive Only)

Critical alert for Motherboard Temperatures exceeding 70 Celsius, for a 12 minute period

Critical alert for CPU Temperature exceeding 98 Celsius, for minute period

Warning alert for Motherboard Fans (CPU, System) below 1000RP/M, for a 9 minute period

Warning alert for HardDisk Usage exceeding 959 (System Drive Only)

Warning alert for Motherboard Temperatures exceeding 60 Celsius, for a 24 minute period

Warning alert for Disk Alerts From S.M.A.R.T.ALERTS